북한 해킹조직으로 추정되는 해커들이 국내 주요 정부기관 사이트 피싱을 통해 56명의 계정과 비밀번호를 빼간 것으로 확인됐다.

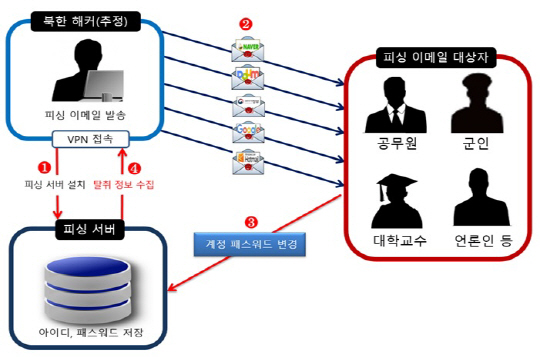

대검찰청 사이버 수사과는 올해 1월 12일부터 6월 16일까지 북한 해킹조직으로 추정되는 단체가 27개 피싱사이트를 개설해 외교부와 통일부, 국방부, 북한관련 연구소 종사자 등을 대상으로 계정을 탈취한 사실을 확인했다고 1일 밝혔다. 이들은 90개의 계정을 대상으로 비밀번호 탈취를 시도해 56개 계정 정보를 가져갔다. 피해자는 정부 외교·안보부처 공무원과 관련 연구기관 연구원, 출입기자 등이다.

이들은 이메일 및 전자우편을 통해 오간 각종 비밀 등 자료를 확보하기 위해 해킹을 시도한 것으로 추정된다. 실제로 국가기밀 자료 등이 유출됐는지는 수사 중이다.

이들은 국방부 등 해당 사이트의 보안담당자를 사칭해 사이트 이용자인 대학교수나 군인, 언론인 등에게 이메일을 발송했다. “누군가 최신 보안 표준을 따르지 않은 앱에서 로그인하려고 시도했습니다. 내가 로그인 한 것이 아니라면 누군가 내 비밀번호를 알고 있는 것이므로 사용자가 직접 비밀번호를 변경해야 합니다”라는 내용이었다. 피해자가 비밀번호 변경 버튼을 클릭해 비밀번호를 입력하면 피싱 서버에 생성된 텍스트 파일에 계정과 패스워드가 저장되도록 했다.

대검은 이번 사건의 웹호스팅과 웹소스코드가 과거 한수원 사건 때 사용했던 것과 같은 점, 접속자 계정정보를 파일 형태 등으로 수집해가는 패턴이나 IP대역도 당시와 유사한 점을 근거로 북한 해킹 조직의 소행으로 판단하고 있다.