암호화폐 시장이 급성장하면서 이를 노리는 해킹이 급증하고 있는 것으로 나타났다.

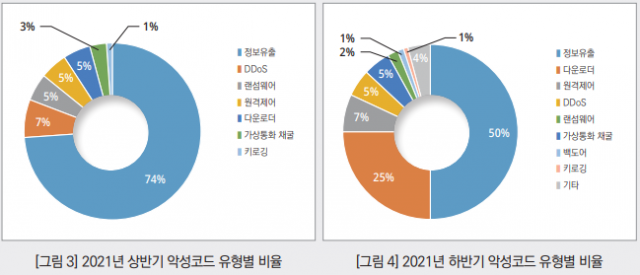

29일 한국인터넷진흥원(KISA)이 내놓은 ‘악성코드 은닉사이트 탐지 동향 보고서’에 따르면 지난해 하반기에 탐지된 악성코드는 상반기 보다 63% 증가한 205건으로 집계됐다. 악성코드 유형 중 기기 정보와 계정 정보를 탈취하는 ‘정보유출’형 악성코드가 50%를 차지하며 가장 활발하게 유포됐다. 이어 ‘다운로더’(25%), ‘원격제어’(7%), ‘디도스’(5%), ‘암호화폐 채굴’(5%) 순으로 집계됐다.

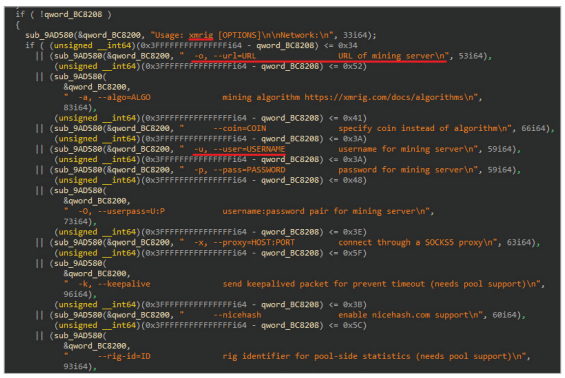

특히 KISA는 암호화폐 채굴 관련 악성코드가 비중은 작아도 절대량이 상반기 대비 2배 이상 늘어난 점에 주목했다. 문제가 됐던 암호화폐는 주로 모네로(XMR) 코인인 것으로 확인됐고, 오픈소스 채굴기인 ‘XMRig CPU miner’가 주요 유통 경로였다. 지난해 말 유행한 로그4j(Log4j) 취약점 관련 악성코드도 원인인 것으로 파악됐다. 일부 악성코드가 감염 기기에 백도어(보안이 제거된 유출경로)를 설치 후 암호화폐를 채굴하고 관련 정보를 해커에 전송한 기능이 존재한 것이다. 로그4j는 인터넷 관련 서비스 개발에 활용되는 오픈 소프트웨어(SW)로 외부 공격에 취약하다는 점이 드러나 전 세계적으로 공격 시도가 급증했다.

KISA 관계자는 “해커는 취약한 서버 또는 시스템을 공격해 감염 기기 내 중요 정보를 유출한 후 가상통화 채굴, 추가 악성코드 유포 등 여러 방면으로 악용한다”며 “최악의 경우 시스템을 인질로 암호화폐를 요구하는 랜섬웨어를 감염시킨다”고 경고했다. 또 “암호화폐 채굴 악성코드에 감염되면 ‘scvhost.exe’ 등 정상 프로그램인 척 위장해 실행된다”며 “CPU 사용량이 평소 보다 급증해 시스템에 이상이 발생할 수 있어서 악성코드 삭제와 주기적인 백신 점검, 보안 강화 등이 필요하다”고 덧붙였다.

KISA는 이 밖에도 출처 불분명한 이메일 열람 금지, 초기 비밀번호 사용 금지 등 정보보안 실천수칙을 준수하고 MS 윈도 최신 보안 업데이트, 어도비 플래시 플레이어 삭제, 로그4j 보안 업데이트 등 사용 제품군에 대한 최신 보안을 적용할 것을 당부했다.