올해 2분기 동안 피싱 문자의 10개 중 4개는 ‘정부 지원금 위장’이었다는 분석 결과가 나왔다. 피싱 전자우편이나 문자로 피해자를 기망 또는 협박해 개인정보와 금융 거래 정보를 요구하고 피해자에게 금전을 이체하도록 하는 사기 수법이다.

정보 통신 기업 안랩(AhnLab)은 지난 2분기 간 수집된 피싱 문자를 분석한 결과 정부 지원금 위장이 41.6%로 가장 많았다고 23일 밝혔다.

이어 △가족 사칭(26.4%) △택배 사칭(22.9%) △정부 기관 사칭(7.6%) △모바일 청첩장 위장(0.9%) △허위 결제 사기(0.6%) 순이었다.

올해 1분기와 대비했을 때 정부 지원금 위장, 가족 사칭, 기관 사칭 문자는 각각 5%, 13.9%, 5.6%씩 증가했다.

피싱 문자 발송에 가장 많이 이용된 수단은 △전화(42.2%) △URL(31.4%) △문자(SMS·10.9% △카카오톡(6.1%)이었다.

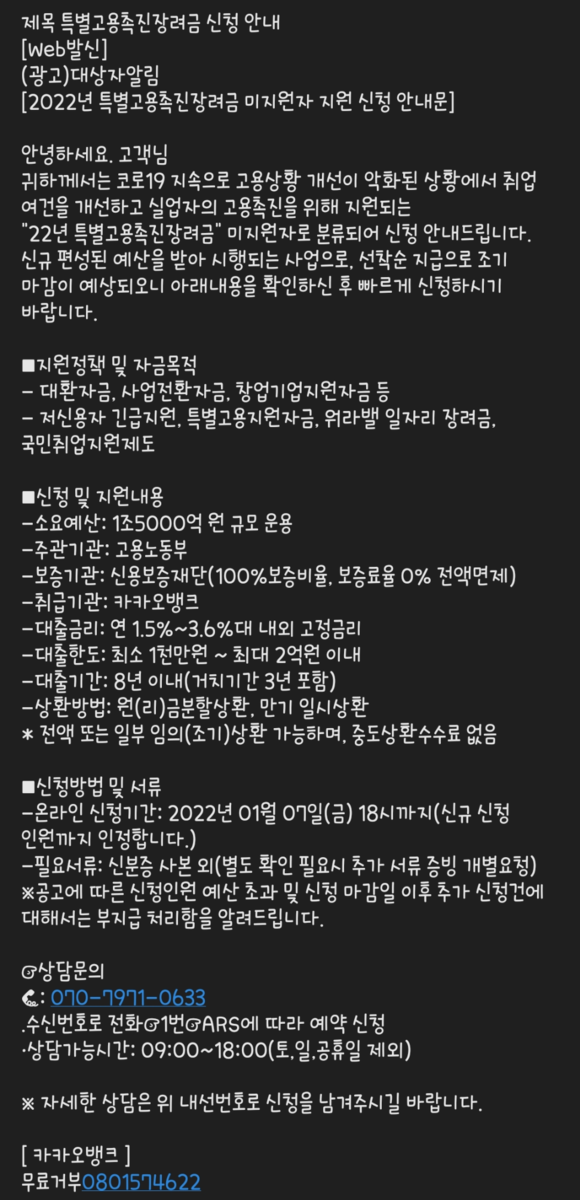

2분기 피싱 문자 중 가장 많았던 정부 지원금 위장 문자는 주로 ‘정부에서 지원하는 대출 상품에 선정돼 저금리, 고정금리 같은 좋은 조건으로 대출이 가능하다’, ‘코로나19로 피해를 받은 소상공인이나 영세사업주에게 새출발기금을 지원한다’는 등의 내용을 담고 있었다.

이런 피싱의 특징은 문자 본문에는 URL이 없고 전화 또는 카카오톡 친구 추가를 유도한다는 것이다. 이후 피해자에게 보이스 피싱을 시도하거나 개인정보 및 금융 정보를 탈취한다.

가족 사칭 문자는 자식을 사칭해 ‘지금 휴대전화가 고장 나 임시폰, 임시번호를 받았다. 답장해 달라’는 등의 내용을 발송한다. 이후 피해자가 해당 번호로 답장하면 정보를 탈취하거나 원격제어로 애플리케이션(앱)을 설치하도록 유도하기도 한다.

택배·기관 사칭 문자는 문자 내 URL에 접속하도록 유도한다. 특히 기관 사칭 문자의 경우 경찰청, 국민건강보험 등에서 보낸 문자로 위장한 것이 대부분이었다. 새롭게 등장한 모바일 청첩장 사칭 문자는 가짜 청첩장 내 URL 클릭을 유도해 악성 앱이 설치되도록 유도한다.

안랩은 “메시지 본문에 포함된 URL을 클릭하지 않아야 한다”며 “대다수 피싱 문자는 본문에 URL을 포함하는 형태로, 신뢰할 수 없는 URL을 클릭하지 않는 것만으로도 피싱을 예방할 수 있다”고 강조했다.

안랩은 의심스러운 문자의 발신자 번호를 인터넷에 검색해 보는 방법을 추천했다. 대부분의 피싱 문자는 발신자 번호가 인터넷에서 정상적으로 검색되지 않기 때문에 웹사이트 등에 검색해 보는 것도 예방법이 될 수 있다.